Microsoft Sentinel

Microsoft Sentinel to rozwiązanie, które łączy w sobie dwie technologie: zarządzania zdarzeniami i incydentami w chmurze (SIEM – Security Information Event Management) oraz automatyczny sposób reagowania na zagrożenia (SOAR – Security Orchestration, Automation and Response). Obie stworzone w celu zapewnienia analitykom bezpieczeństwa potężnego narzędzia do wykrywania cyberataków i reagowania na nie.

Obecnie zespoły ds. Bezpieczeństwa toną w ilościach danych generowanych przez zasoby cyfrowe, za których ochronę są opłacone. Ilość danych rośnie każdego dnia, ponieważ coraz więcej operacji jest digitalizowanych, jak również pojawiają się dane wraz z wdrażaniem inteligentnych czujników i urządzeń przemysłowych Internetu rzeczy (IoT) w sieciach korporacyjnych. Bezpieczeństwo stało się problemem dużych zbiorów danych. Na przykład Microsoft CDOC otrzymuje ponad 15 miliardów pojedynczych zdarzeń miesięcznie. Przez ostatnią dekadę liderzy SOC próbowali wykorzystać technologie SIEM w celu ustanowienia „pojedynczej konsoli” (ang. single pane of glass) dla swoich analityków. Pojedyncza konsola oznacza, że analitycy potrzebują tylko SIEM do identyfikacji i badania problemów związanych z bezpieczeństwem, co oznacza, że duże ilości danych muszą być pobierane, przetwarzane, korelowane i dodatkowo przechowywane. Niestety, wyzwania związane z wczesnymi technologiami SIEM utrudniły ten pojedynczy widok ze względu na ciągłą potrzebę kupowania i instalowania większej ilości systemów do obsługi rosnącej ilości danych.

Większość jednak firmowych zespołów ds. bezpieczeństwa nie może sobie pozwolić na zatrudnianie nowych analityków danych do tworzenia, testowania i wdrażania własnych modeli. Wreszcie, wiele wdrożeń SIEM zostało przeprowadzonych w myśl zasady „wdróż i zapomnij”. Spowodowało to, że analitycy pracowali nad dużą liczbą fałszywych alarmów, które obciążały personel i utrudniały identyfikację prawdziwych, wartościowych zdarzeń. Aby być efektywnym, SIEM i powiązane z nimi dostawcy logów wymagają ciągłej uwagi i dostrajania, aby narzędzie te były skuteczne.

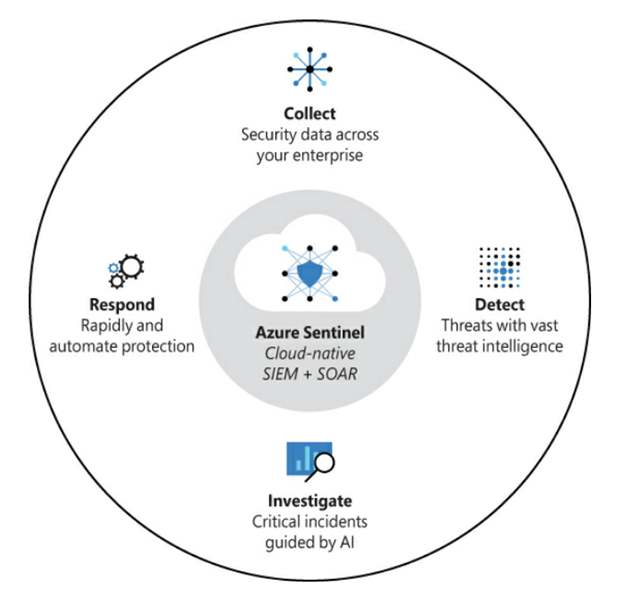

Microsoft Sentinel to nowe rozwiązanie SIEM firmy Microsoft. Jest to pierwsze rozwiązanie SIEM wbudowane w dużą platformę chmury publicznej. Usługa Azure Sentinel zawiera również wspomnianą funkcjonalność SOAR, orkiestracji zabezpieczeń i automatycznej odpowiedzi. Funkcja SOAR platformy Microsoft Sentinel jest w pełni konfigurowalna i umożliwia zespołom ds. Bezpieczeństwa pisanie elementów tzw. playbook, które mogą (w razie potrzeby) zautomatyzować całą odpowiedź na zdarzenie związane z bezpieczeństwem. Na przykład, gdy Sentinel zidentyfikuje złośliwą domenę, może zostać uruchomiony playbook, który automatycznie doda regułę blokowania do firmowych zapór sieciowych dla tej domeny.

Gartner definiuje SIEM jako technologię, która obsługuje „wykrywanie zagrożeń i reagowanie na incydenty związane z bezpieczeństwem poprzez gromadzenie w czasie rzeczywistym i analizę historyczną zdarzeń związanych z bezpieczeństwem z wielu różnych zdarzeń i kontekstowych źródeł danych”. Większość tradycyjnych SIEMów początkowo była rozwiązaniami lokalnymi składającymi się ze sprzętu i oprogramowania, które obsługiwały pozyskiwanie logów i ich przechowywanie. Ponadto SIEM zapewniał interfejs użytkownika i wyszukiwarkę w celu skorelowania zdarzeń systemowych i alertów bezpieczeństwa. Wraz ze wzrostem wymagań dotyczących pozyskiwania dzienników i pamięci masowej klienci musieli rozbudowywać swoje zasoby, co się wiąże z kosztami lub rozłożyć obciążenie na wiele serwerów.

Ważne jest, aby zapoznać się z podstawowymi możliwościami usługi Microsoft Sentinel. Usługa zapewnia zespołom ds. Bezpieczeństwa bezprecedensowy wgląd w ich cyfrowe treści oraz:

- Gromadzenie i przechowywanie danych dla wszystkich użytkowników, urządzeń, aplikacji i infrastruktury – lokalnie lub w chmurze;

- Wykrywanie zagrożeń, które wykorzystuje analitykę i analizę zagrożeń firmy Microsoft. Badanie zagrożeń poprzez wyszukiwanie podejrzanych działań na dużą skalę;

- Szybką reakcję na incydenty dzięki wykorzystaniu wbudowanej orkiestracji i automatyzacji typowych zadań.

Azure Sentinel zapewnia inteligentną analizę zabezpieczeń i analizę zagrożeń w całym przedsiębiorstwie, zapewniając rozwiązanie do wykrywania alertów, zagrożeń oraz aktywnego polowania i reagowania na potencjalne zagrożenia. Azure Sentinel obejmuje sprawdzone usługi podstawowe platformy Azure, takie jak Log Analytics i Logic Apps. Ponadto usługa Azure Sentinel wzbogaca badania i wykrywanie zagrożeń dzięki sztucznej inteligencji (AI) w połączeniu z analizą zagrożeń i wiedzą pochodzącą bezpośrednio od Microsoft.

Architektura

Ponieważ platforma Azure Sentinel jest częścią platformy Azure, pierwszym warunkiem wstępnym wdrożenia jest posiadanie aktywnej subskrypcji platformy Azure. Podobnie jak w przypadku innych informacji o zabezpieczeniach i zarządzania zdarzeniami (SIEM). Azure Sentinel musi przechowywać dane, które będzie zbierać z różnych skonfigurowanych źródeł danych. Azure Sentinel będzie przechowywać te dane w preferowanym obszarze roboczym Log Analytics.

Pulpity nawigacyjne (Dashboard): wbudowane pulpity nawigacyjne zapewniają wizualizację danych dla połączonych źródeł danych, co umożliwia szczegółowe zagłębienie się w zdarzenia generowane przez te usługi.

Sprawy (Cases): sprawa to zbiór wszystkich dowodów istotnych dla konkretnego dochodzenia. Może zawierać jeden lub wiele alertów opartych na zdefiniowanych przez Ciebie analizach.

Polowanie/Łowienie (Hunting): To potężne narzędzie dla śledczych i analityków bezpieczeństwa, którzy wyszukują zagrożenie. Funkcja wyszukiwania jest obsługiwana przez język zapytań Kusto (KQL).

Notatniki (Notebooks): integrując się z notatnikami Jupyter, Microsoft Sentinel rozszerza zakres tego, co możesz zrobić z zebranymi danymi. Funkcja notebooków łączy pełną programowalność z kolekcją bibliotek do uczenia maszynowego, wizualizacji i analizy danych.

Łączniki danych (Data Connectors): dostępne są wbudowane łączniki ułatwiające pozyskiwanie danych z rozwiązań firmy Microsoft i partnerów.

Playbooks: Playbook to zbiór procedur, które mogą być automatycznie wykonywane po alercie wyzwalanym przez Microsoft Sentinel. Playbooks wykorzystują Azure Logic Apps, które pomagają automatyzować i organizować zadania / przepływy pracy.

Analytics: Analytics umożliwia tworzenie niestandardowych alertów przy użyciu języka Kusto Query Language (KQL).

Społeczność (Community): Strona społeczności Microsoft Sentinel znajduje się w serwisie GitHub i zawiera informacje o wykryciach oparte na różnych typach źródeł danych, które można wykorzystać w celu tworzenia alertów i reagowania na zagrożenia w Twoim środowisku. Strona społeczności zawiera również przykłady zapytań polowania, elementy playbook i inne artefakty.

Obszar roboczy (Workspace): zasadniczo obszar roboczy Log Analytics to kontener zawierający dane i informacje o konfiguracji. Microsoft Sentinel używa tego kontenera do przechowywania danych zbieranych z różnych źródeł danych. Dowiesz się więcej o konfiguracji obszaru roboczego w dalszej części tego rozdziału.

Firma Greeneris Sp. z o.o. jest autoryzowanym partnerem firmy Microsoft. Posiada specjalizacje i doświadczenie we wdrażaniu systemów bezpieczeństwa w tym rozwiązań firmy Microsoft takich jak Microsoft Defender for Endpoint, Microsoft Intune – Endpoint Manager, Microsoft Sentinel.

Skontaktuj się z nami: biuro@greeneris.com | tel. +48 22 439 03 20

lub napisz poprzez formularz kontaktowy